TOR (The Onion Router) también conocida como la Red Cebolla se define como una red de túneles virtuales que te protegen de ser localizado en un sitio concreto de la red. Esto quiere decir que las paginas que visitas no deberían conocer desde donde lo haces, o desde que lugar proviene tu conexión. TOR te proporciona anonimato enrutando todos tus paquetes de forma cifrada a través de una compleja telaraña de repetidores que se comunican entre si para ayudarte a transportar tus mensajes al destino correcto sin que este conozca quien hizo la petición o lo envió realmente. TOR proporciona la base para que nuevas aplicaciones naveguen sobre esta red, sin temor a que puedan realizar un perfil exacto de tu identidad, gustos y preferencias en el mundo digital. Cabe señalar que TOR es lento, porque los paquetes se pierden en un laberinto para respetar tu anonimato, pero TOR no te protege si no lo usas correctamente.

Imagina un laberinto con cuatro entradas y cuatro salidas y el objetivo es enviar un mensaje de un lado a otro del laberinto de manera de que el receptor del mensaje no pueda averiguar de ningún modo donde se encuentra la persona que se lo ha enviado gracias a unas claves que se encuentran en cada punto del laberinto. Esto hace que el mensaje viaje cifrado en todo momento mientras discurre por el interior del laberinto pero deja de ser así cuando el mensaje sale hacia el destino, pues la conexión extremo a extremo se hace en texto claro. De ahí le viene el nombre de “Onion” (cebolla) y es que para enviar tu mensaje anónimo debes actuar como una cebolla, es decir, se crearan diferentes capas que los nodos intermedios irán pelando como si de una cebolla se tratase. Tu envías tu mensaje al primer eslabón de la red TOR para que pele la capa que le corresponde con su clave y le pase el resultado al siguiente eslabón,; proceso que se repetirá del mismo modo hasta llegar al final, y lo bueno es que los intermediarios solo conocen quien les ha pasado la cebolla y a quien se la deben enviar. Podríamos decir que su cobertura no alcanza mas allá de este punto. Finalmente el eslabón de salida quita la ultima capa, dejando la cebolla desnuda (texto plano) y se la envía al destinatario real no pudiendo ser capaz de tracear la ruta que ha tomado este mensaje y por lo tanto, en un principio, el anonimato esta garantizado. Lo mejor es que puedes negociar rutas tantas veces como quieras, evitando de este modo cualquier intento de localización por parte de un destinatario curioso y con suficiente poder. En este punto estamos hablando de los Cinco Ojos, los Nueve Ojos y los Catorce ojos. Pero ¿qué significa esto?

La Alianza de los Cinco Ojos nació a raíz de un pacto de inteligencia de la época de la guerra fría. Originalmente se trataba de un acuerdo de intercambio de información entre Estados Unidos y Reino Unido que tenía como fin descifrar inteligencia soviética. A finales de 1950s, Canadá, Australia y Nueva Zelanda también se habían unido a la Alianza; estos cinco países de habla sajona forman la Alianza de los Cinco Ojos como la conocemos hoy en día. El acuerdo de intercambio de información entre estos cinco países sólo se ha visto reforzado con el tiempo, y se ha extendido a la vigilancia de la actividad en Internet.

Además de las naciones de la Alianza de los Cinco Ojos, se ha confirmado la existencia de otros dos acuerdos de intercambio de información internacionales. Puede que estos dos acuerdos, conocidos como la Alianza de los Nueve Ojos y la Alianza de los Catorce Ojos, no impliquen una relación igual de estrecha que el de la Alianza de los Cinco Ojos, pero aun así tienen graves implicaciones en cuanto a la privacidad en Internet.

Aquí tienes un resumen de las tres Alianzas:

Cinco

Ojos: EE.UU., Reino Unido, Canadá, Australia, Nueva Zelanda

Nueve

Ojos: Cinco Ojos + Dinamarca, Francia, Países Bajos, Noruega

Catorce

Ojos: Nueve Ojos + Alemania, Bélgica, Italia, Suecia, España

Las Alianzas de los Nueve Ojos y Catorce Ojos básicamente son extensiones de la Alianza de los Cinco Ojos. Aunque puede que sus países no compartan la misma cantidad de información entre ellos que los de la Alianza de los Cinco Ojos, intercambian activa y voluntariamente información internacional. En resumen, para ratificar el anonimato, a la hora de elegir los nodos que utilizaremos en la red TOR deberíamos evitar que estén ubicados en cualquiera de estos 14 países. Un servidor de directorios se encarga, mediante un enlace no cifrado, de proveerte de una lista completa de nodos que conforman la red TOR. A partir de aquí tu cliente ira seleccionando rutas pseudoaleatorias a medida que realizas conexiones a diferentes sitios de la red. ¿Quién usa TOR?, Periodistas, ONGs, Fuerzas del orden, Estamentos militares y gubernamentales, Corporaciones, Ciudadanos de regímenes represivos, Ciudadanos ordinarios… TOR funciona sobre una red TCP/IP y los elementos que la integran son PCs normales que proporcionan un servicio, en este caso el enrutamiento. El truco del anonimato se basa en el desconocimiento. Ningún repetidor, excepto el ultimo, sabe donde irán a parar tus paquetes. Supongamos que “alguien” al final de la ruta TOR que estas utilizando, cuando pela la ultima capa de la cebolla y se dispone a enviar el paquete hacia su destino, aprovecha para colocar un sniffer capturando todo aquel mensaje que contenga información acerca de palabras clave como “Bomba”, “Gobierno”, “Terrorismo”, “Presidente”… El ultimo eslabón de una red TOR puede convertirse en algo sumamente peor que un ISP controlado por agentes del Servicio Secreto o el FBI. En las FAQ de TOR se aclara que si no utilizas conexiones cifradas punto a punto (como SSL u otras), puedes tener un problema de seguridad, y muy grande. Cualquiera puede plantar un sniffer y esperar a que de sus frutos. Una vez que hemos tratado de explicar de una forma muy básica qué es y cómo funciona TOR vamos a ver cuales son los pasos para poder instalarlo. La instalación se puede hacer desde la página oficial de TOR o lo podemos hacer por consola a través de los repositorios ya que se trata de un proceso muy sencillo y se instala como un servicio.

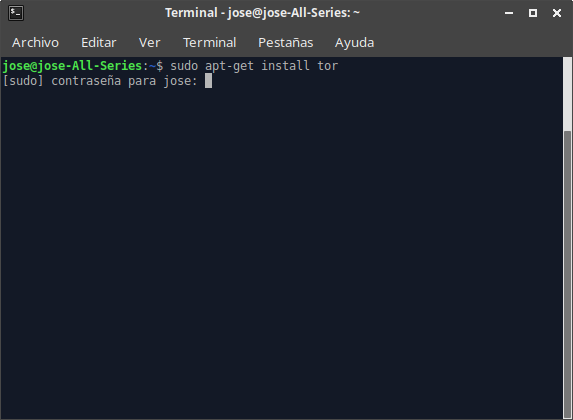

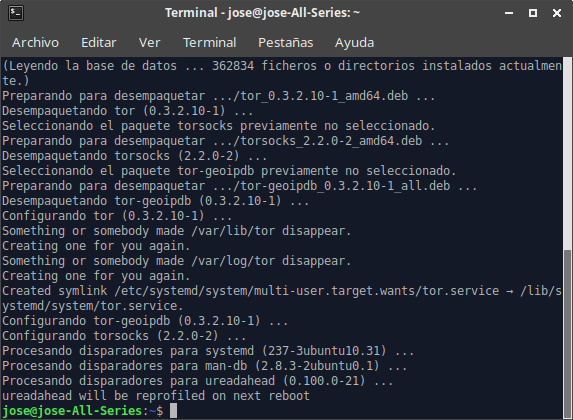

Lo haremos con el comando:

apt-get install tor

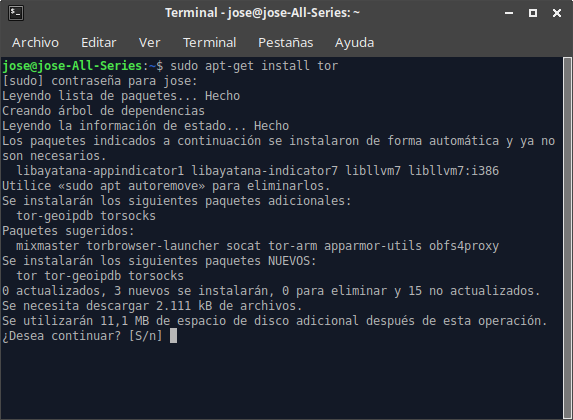

Nos pedirá si deseamos continuar con la instalación:

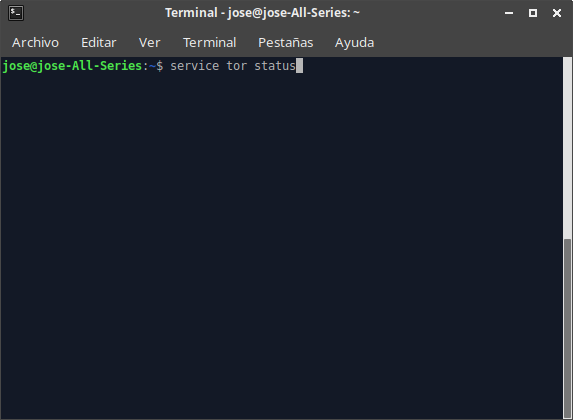

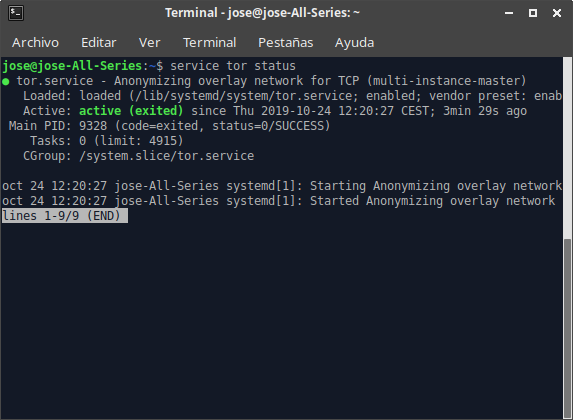

Una vez instalado comprobamos el servicio con:

service tor status

Podemos ver que el servicio está activo, pero en el caso de que estuviese inactivo lo deberíamos activar con el comando service tor start y si quisiéramos cerrar el servicio lo haríamos con service tor stop

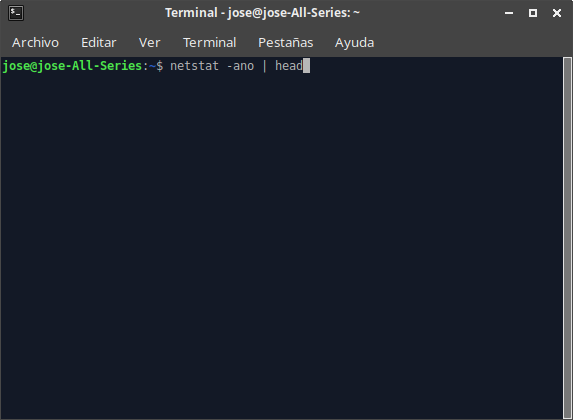

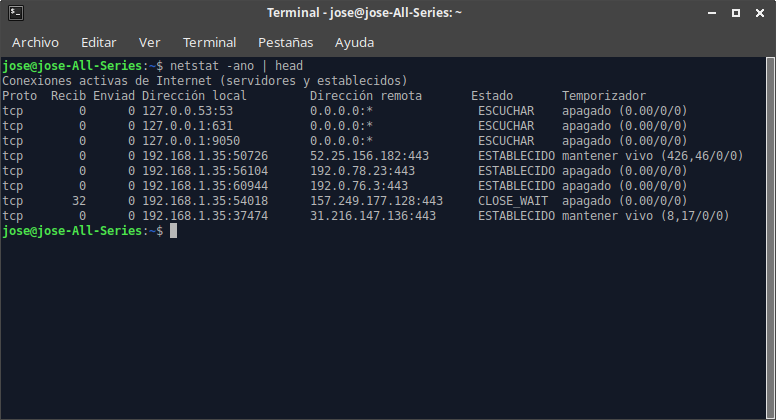

En el caso de Windows el servicio de TOR corre por el puerto 9150 pero en el caso de Linux debemos verificar el puerto. Esto lo podemos hacer con la siguiente concatenación de comandos:

netstat -ano | head

La barra vertical para concatenar comandos la puedes poner con la siguiente combinación de teclas: Alt Gr +1 (no teclado numérico)

Como podéis observar, en el caso de Linux, lo más común es que esté corriendo por el puerto 9050 y su estado es “escuchando”:

127.0.0.1:9050

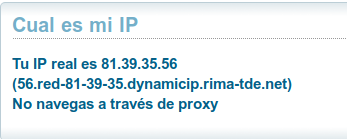

Ahora haremos una comprobación para ver cual es nuestra IP real utilizando cualquiera de las páginas que ofrecen este servicio como puede ser www.cualesmiip.com/

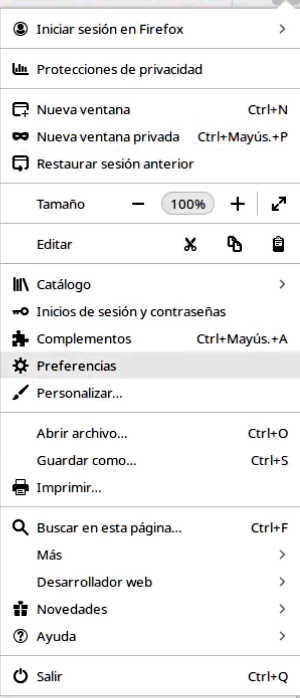

En este paso nos iremos a las preferencia de nuestro navegador que en mi caso es Firefox:

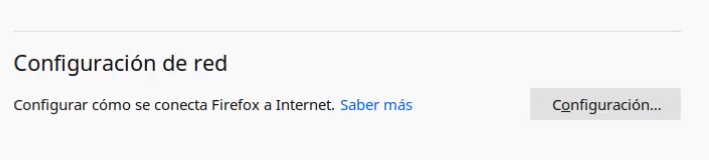

Al final de las opciones de configuración encontraremos con la configuración de red:

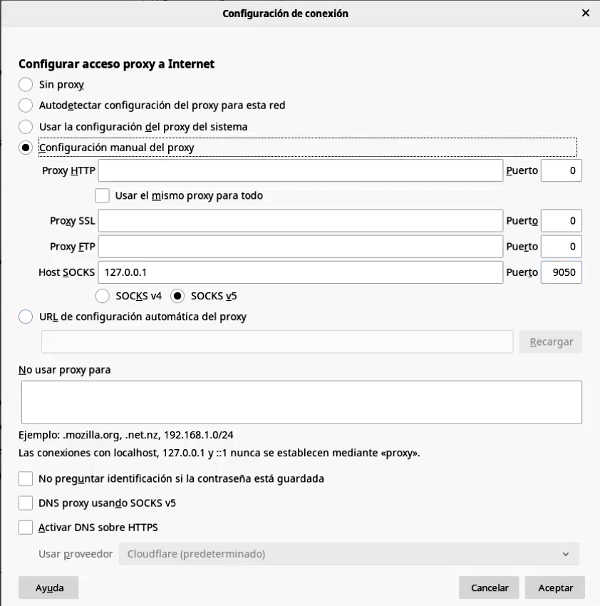

Elegiremos la opción Configuración manual del proxy, SOCKS V5 y completamos el Host SOCKS con los datos de IP 127.0.0.1 y puerto 9050

Aceptamos y de esta manera hacemos que el tráfico pase a través de TOR.

Ahora volvemos a www.cualesmiip.com/ y comprobamos que nuestra IP ha cambiado:

Podemos observar que el servicio lo está proporcionando accessnow.org que es una organización internacional sin ánimo de lucro, dedicada a los derechos humanos, la política pública, y el activismo por la defensa del Internet abierto y libre.

Desde su fundación en 2009, Access Now ha abanderado distintos asuntos relacionados con los derechos digitales. Su énfasis ha sido en cinco áreas: seguridad digital, libertad de expresión, Intimidad, discriminación online, y Negocios y derechos humanos. La organización ha hecho campaña en contra los apagones de Internet, la censura online, y la vigilancia de gobierno. Access Now también ha apoyado la neutralidad de la red (Net Neutrality), el uso de encriptación, y leyes y controles de seguridad online.