Recientemente vimos cómo podríamos realizar un análisis de vulnerabilidades en wordpress:

También vimos como realizar la instalación de Joomla:

En esta ocasión vamos a ver cómo se realizaría un análisis de vulnerabilidades de páginas realizadas con joomla. Para ello vamos a utilizar el script Joomscan que está escrita en Perl.

Joomscan es un proyecto de OWASP, el lenguaje utilizado para su implementación es Perl, y nos permitirá escanear nuestro Joomla para detectar posibles vulnerabilidades conocidas y errores que tengamos en la configuración. Es muy sencilla de usar y nos generará reportes al terminar el trabajo.

Los requisitos para poder utilizarla son:

Perl 5.6 o superior

libwww-perl (sudo apt-get install libwww-perl)

libtest-www-mechanize-perl (sudo apt-get install libtest-www-mechanize-perl)

El primer paso sería descargar el script desde la web del proyecto:

https://sourceforge.net/projects/joomscan/files/joomscan/latest/joomscan-latest.zip/download

y lo vamos a descomprimir en nuestra carpeta de usuario.

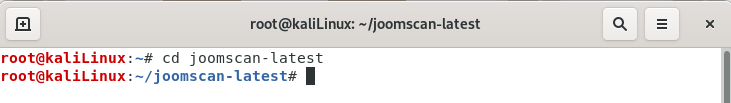

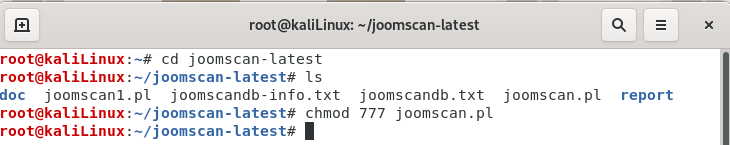

Accederemos a la carpeta:

Le tendremos que dar permisos necesarios para su ejecución y escritura al archivo joomscan.pl:

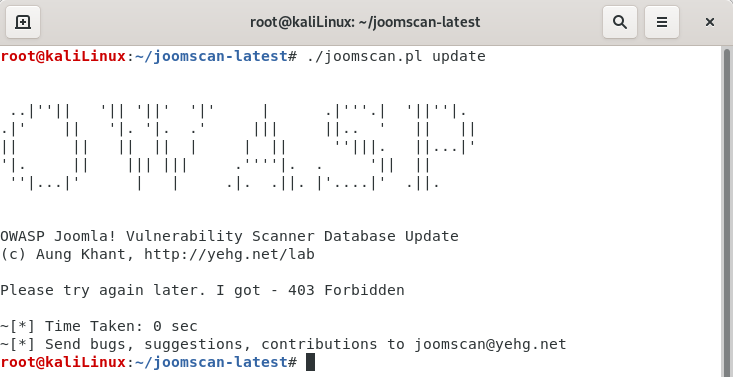

Seguidamente lo vamos a actualizar con ./joomscan.pl update:

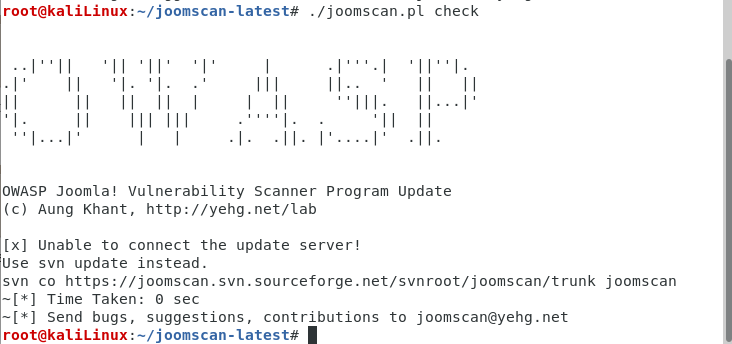

haremos un chequeo con ./joomscan.pl check:

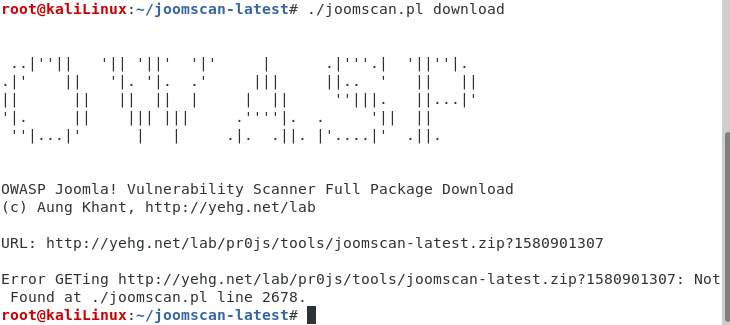

y ahora nos descargaremos todos los paquetes para actualizar nuestra base de datos con ./joomscan.pl download

si nos diese algún error nos indicaría el lugar desde donde podemos descargar el paquete como ha sido en este caso:

http://yehg.net/lab/pr0js/tools/joomscan-latest.zip?1580901307

Para realizar el escaneo de una web sólo tendremos que poner ./joomscan.pl seguido de -u y la urlde la web

./joomscan.pl -u www.ejemplo.com

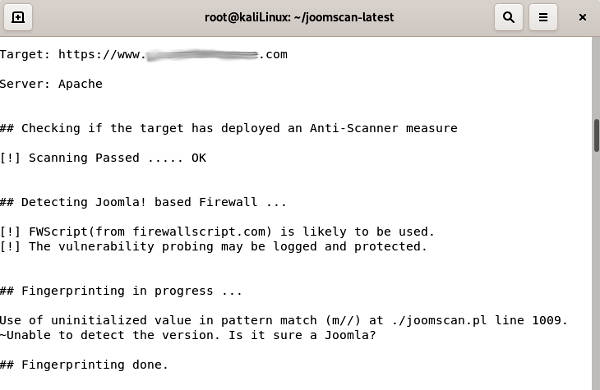

Iniciará el escaneo donde podemos ver que servidor utiliza, si ha pasado el escaner, si tiene algún firewall…

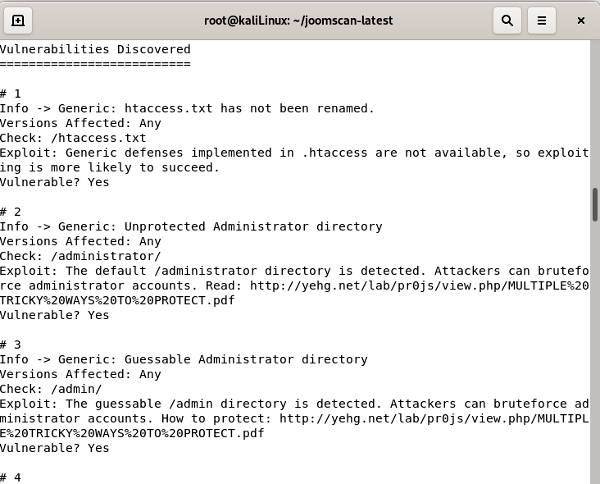

y nos mostrará un listado indicando con “yes” cuales son vulnerables:

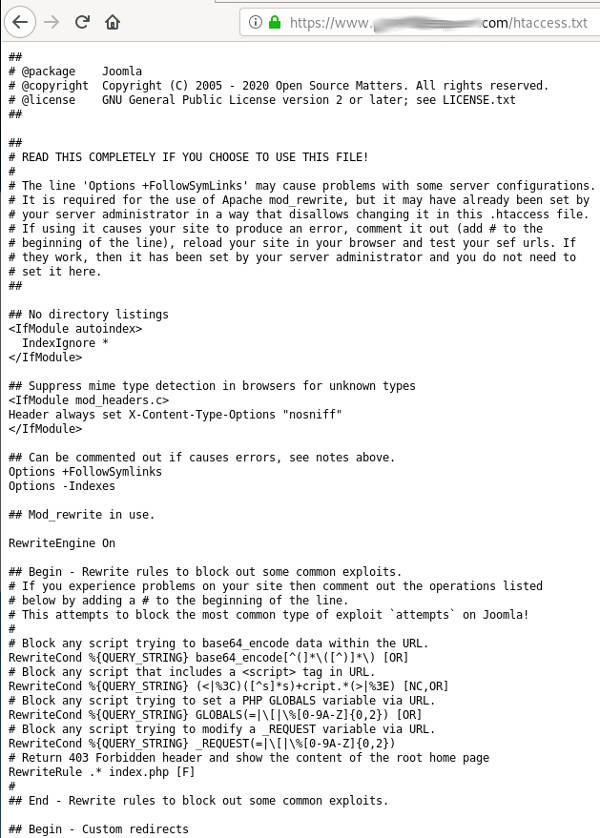

En este caso nos está indicando por ejemplo que el archivo htaccess.txt no ha sido renombrado. Este archivo contiene mucha información. Si pusiéramos en el navegador la url más htaccess.txt podemos ver que efectivamente nos muestra el contenido y podríamos ver información como si indexa o si se puede reescribir:

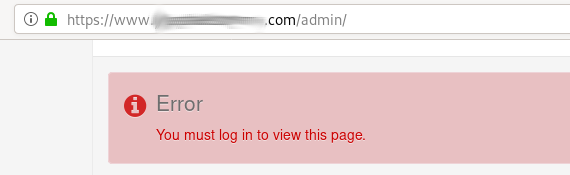

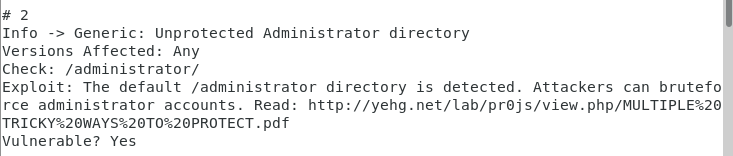

también nos está indicando que el directorio de Administrador está desprotegido:

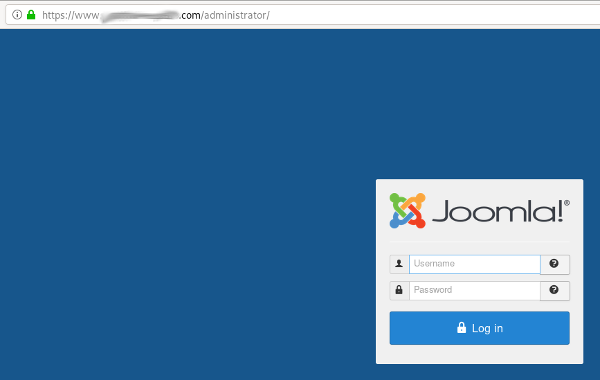

por lo que si accedemos a él podremos ver la pantalla de acceso del administrador lo cual supone un grabe fallo de seguridad ya que no se han molestado en ocultar este directorio:

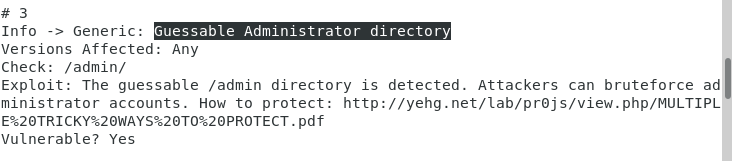

lo mismo ocurre con el directorio del admin que nos indica que es adivinable:

y efectivamente, si tratamos de acceder, nos lo muestra: