OpenVAS, es una suite de software, que ofrece un marco de trabajo para integrar servicios y herramientas especializadas en el escaneo y gestión de vulnerabilidades de seguridad de sistemas informáticos.

OpenVAS fue denominado inicialmente como GNessUs, una variante del escáner de seguridad Nessus cuando este cambió su tipo de licenciamiento. Se propuso como un sistema para pruebas de penetración, pentester en la empresa Portcullis Computer Security, luego fue anunciado como una solución de software libre por Tim Brown en Slashdot.

OpenVAS es un proyecto miembro de Software in the Public Interest.

El uso de OpenVas es muy sencillo.

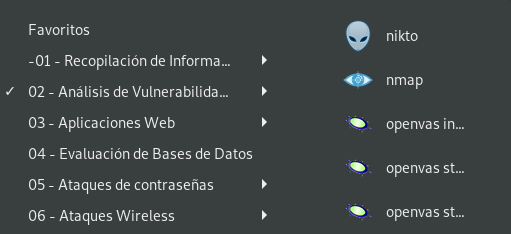

En el menú de Kali Linux, dentro Análisis de Vulnerabilidades encontraremos tres iconos para Openvas ya que viene preinstalada por defecto. Primero pincharemos en Openvas Initial Setup para que se baje toda la lista de vulnerabilidades que está en su base de datos:

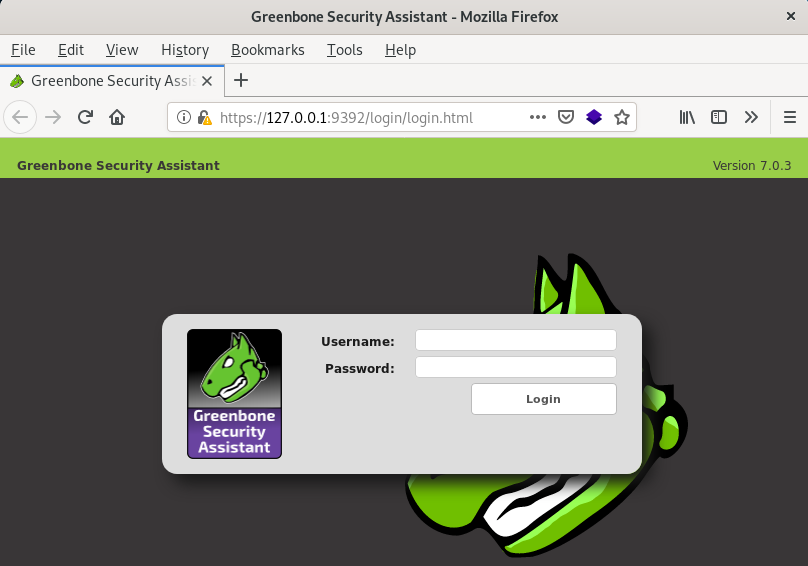

Una vez que termine de actualizarse se abrirá una página en el navegador que por defecto está en localhost por el puerto 9392:

https://127.0.0.1:9392/login/login.html

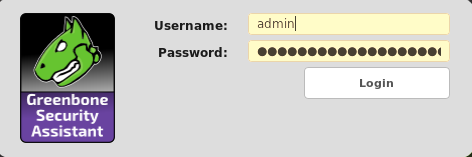

Si elegimos el usuario admin nos pondrá la contraseña que trae por defecto y podremos logearnos:

Si queremos cambiar el password que trae por defecto lo podemos hacer con el siguiente comando:

openvasmd --user=admin --new-password=nuevo_password

donde nuevo_password sería el password que queramos poner.

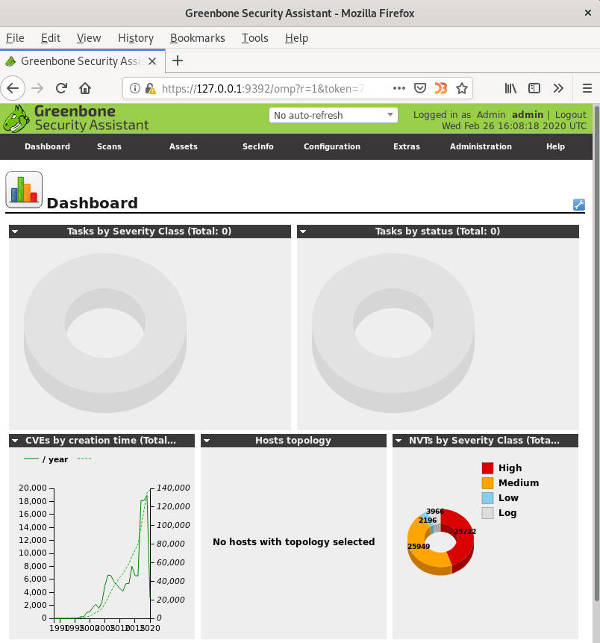

Una vez estemos logeados veremos la siguiente página inicial como plataforma web de Openvas:

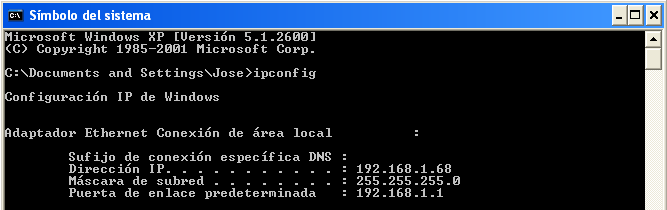

Ahora vamos a buscar las vulnerabilidades que pueda tener una máquina. Yo en mi caso he iniciado una máquina virtual de Windows XP y lo primero que haremos será ver que IP tiene esa máquina asignada. Mi máquina tendría la 192.168.1.68:

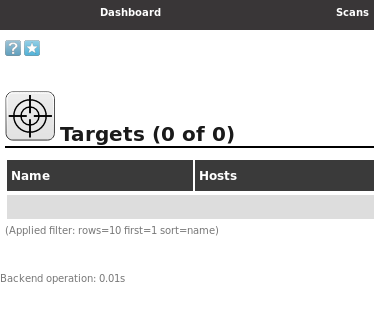

Ahora que sabemos cual es la IP de la máquina a analizar volveremos a Openvas y dentro de Configuración elegiremos Target:

Arriba a la izquierda encontraremos una “estrellita” de color azul y si ponemos el ratón sobre ella veremos que pone “New Target”:

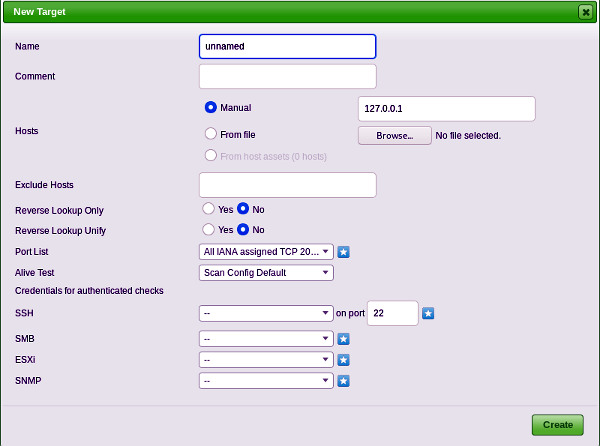

Pinchamos en ella:

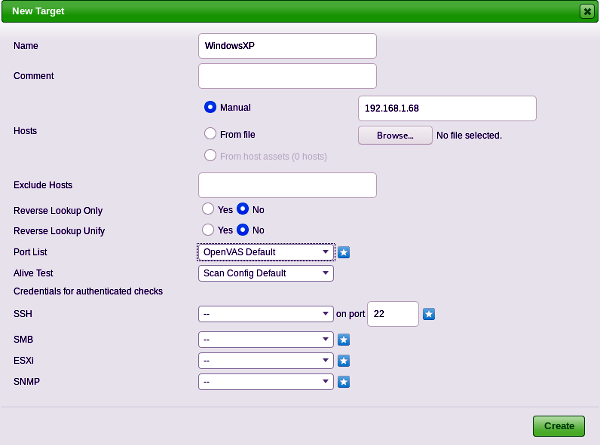

Aquí podemos rellenar el nombre de la máquina que vamos a auditar, en Host pondremos la IP de WindowsXP, para la lista de puertos “Port List” podemos poner “OpenVas Default” y en Alive Test podemos elegir la opción que más se ajuste a nuestras necesidades o dejar “Scan Config Default” que es la que viene por defecto:

Con esto ya podríamos pinchar en “Create” para crear el nuevo Target:

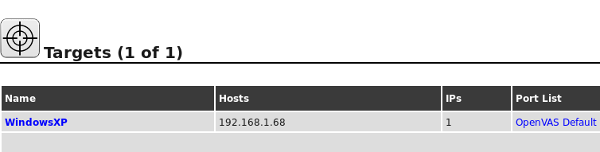

A la derecha podemos ver unos iconos para eliminar, editar o clonar este target:

Con el Traget creado vamos ahora a crear una tarea para este objetivo. Iremos a la opción Scan y pincharemos en la opción Tasks:

Aquí volveremos a pinchar en la estrellita azul para crear un New Tasks:

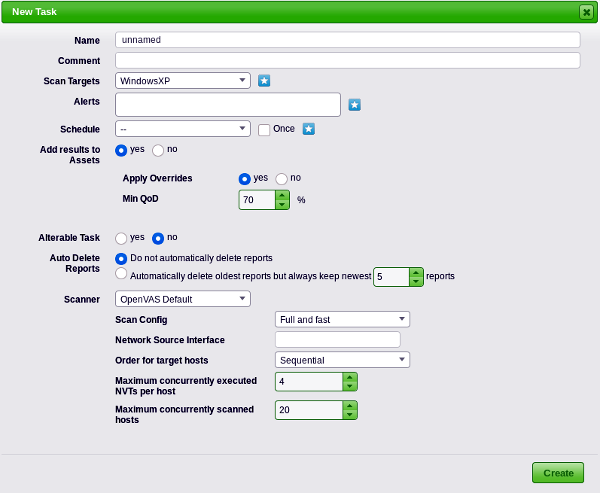

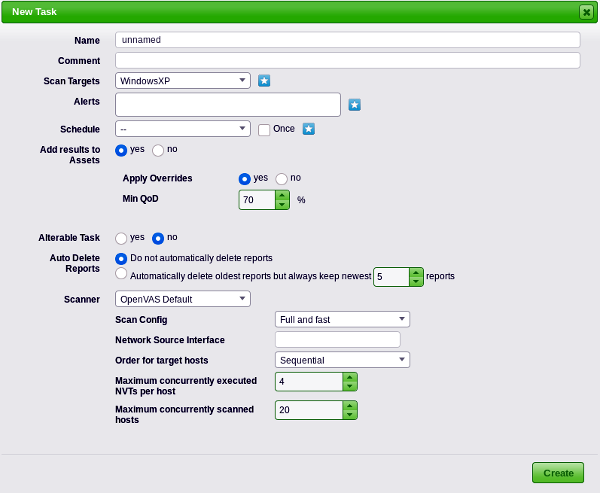

Pondremos el nombre de la tarea, por ejemplo WinXP, en la opción Scan Config podemos escoger “Full and very deep ultimate” que sería el escaneo más profundo y todo lo demás lo dejaremos como viene por defecto:

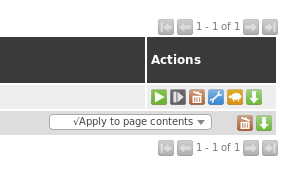

Ya podríamos dar en Create. A la derecha habrá aparecido junto a los demás iconos uno con la imagen de play y si ponemos el puntero del ratón encima nos indica Start:

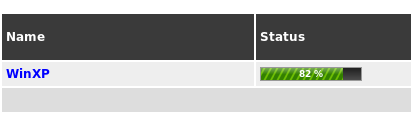

Le daremos a Start y comenzará el escaneo. Arriba podemos elegir la opción de refescar cada 30 segundos para ir viendo el porcentaje de escaneo que lleva:

Como hemos elegido un escaneo profundo tardará un rato en completarse:

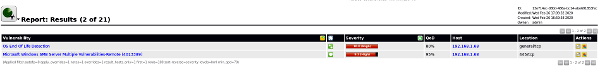

Una vez que termine podemos pinchar en Reports para que nos muestreun reporte con el resultado:

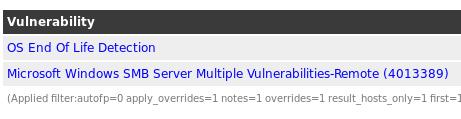

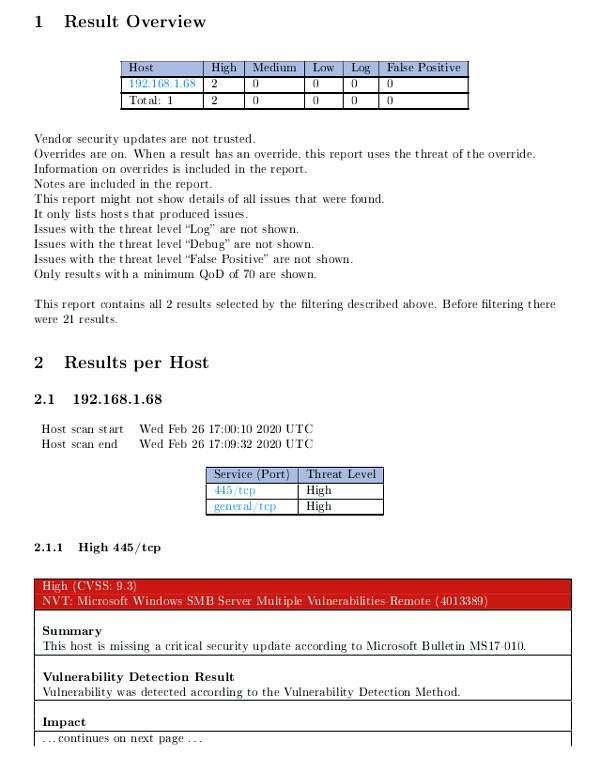

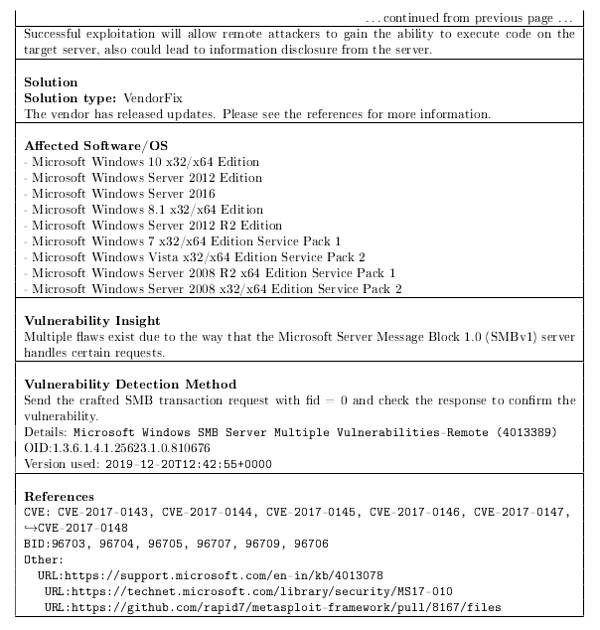

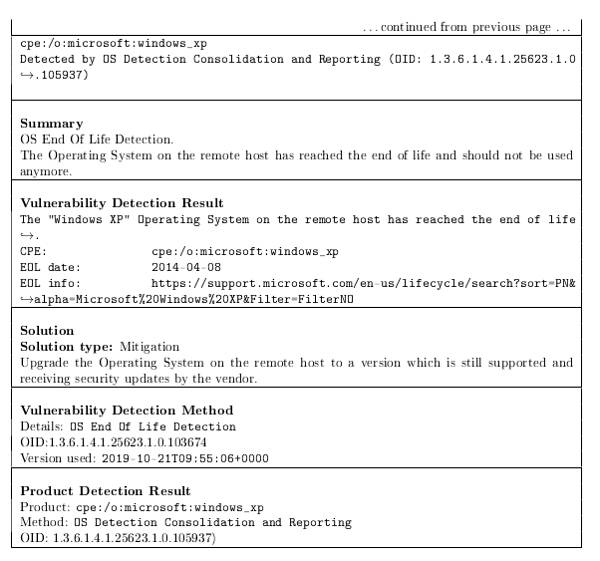

Tenemos dos vulnerabilidades altas:

Nos muestra que tiene múltiples vulnerabilidades en el protocolo SMB:

El reporte lo debemos guardar para poder luego utilizarlo con herramientas como Metasploit. Arriba a la izquierda tenemos un desplegable para elegir el formato en el que lo queremos salvar:

si es para presentar en una auditoría lo podemos descargar en PDF:

si fuese para otros usos lo podemos descargar por ejemplo en XML.