Nessus es un programa de escaneo de vulnerabilidades en diversos sistemas operativos. Consiste en un demonio o diablo, nessusd, que realiza el escaneo en el sistema objetivo, y nessus, el cliente (basado en consola o gráfico) que muestra el avance e informa sobre el estado de los escaneos. Desde consola nessus puede ser programado para hacer escaneos programados con cron.

En operación normal, nessus comienza escaneando los puertos con nmap o con su propio escaneador de puertos para buscar puertos abiertos y después intentar varios exploits para atacarlo. Las pruebas de vulnerabilidad, disponibles como una larga lista de plugins, son escritos en NASL (Nessus Attack Scripting Language, Lenguaje de Scripting de Ataque Nessus por sus siglas en inglés), un lenguaje scripting optimizado para interacciones personalizadas en redes.

Opcionalmente, los resultados del escaneo pueden ser exportados como informes en varios formatos, como texto plano, XML, HTML, y LaTeX. Los resultados también pueden ser guardados en una base de conocimiento para referencia en futuros escaneos de vulnerabilidades.

Algunas de las pruebas de vulnerabilidades de Nessus pueden causar que los servicios o sistemas operativos se corrompan y caigan. El usuario puede evitar esto desactivando «unsafe test» (pruebas no seguras) antes de escanear.

Actualmente existen dos versiones: «Home» y «Work» Esta última de pago y sin restricciones.

El proyecto Nessus comenzó en 1998, cuando Renaud Deraison quiso que la comunidad de Internet tuviese un escáner remoto de seguridad que fuese libre, aunque a día de hoy su licencia ha cambiado (se ha convertido en software privativo).

Recientemente vimos como realizar un análisis de vulnerabilidades con OpenVas,

hoy vamos ha hacer lo propio con Nessus que es mucho más potente y completa. Veamos como sería el proceso para instalarlo y ejecutarlo en una máquina con Kali Linux.

Lo primero sería ir a la página oficial de Nessus y descargarlo:

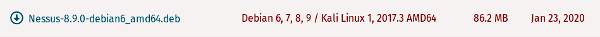

Vemos que hay una versión disponible para cada sistema:

Nosotros bajaremos la versión para Kali Linux de nuestra arquitectura:

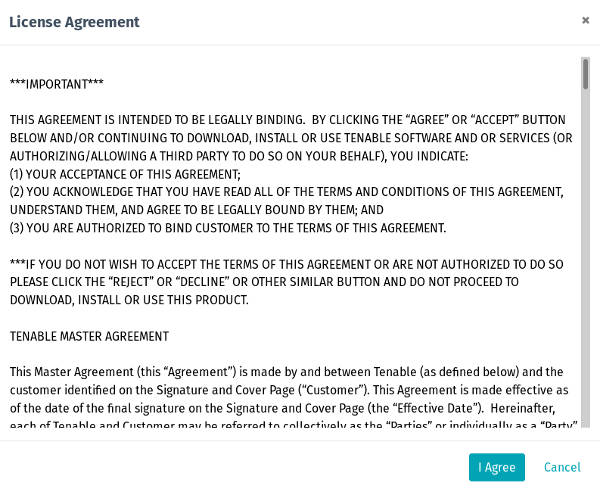

Nos pedirá que aceptemos los términos dela licencia:

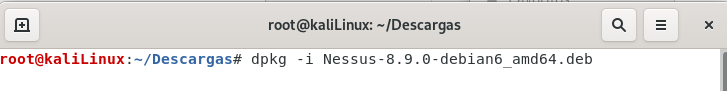

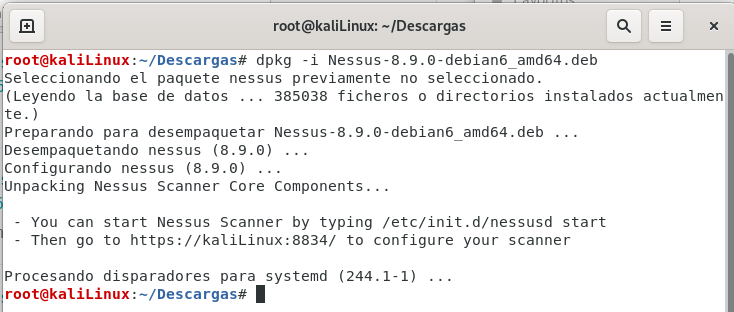

Iremos a la carpeta donde se ha descargado y lo instalamos:

Una vez instalado nos indica que para inicializar el servicio tenemos que poner:

/etc/init.d/nessusd start

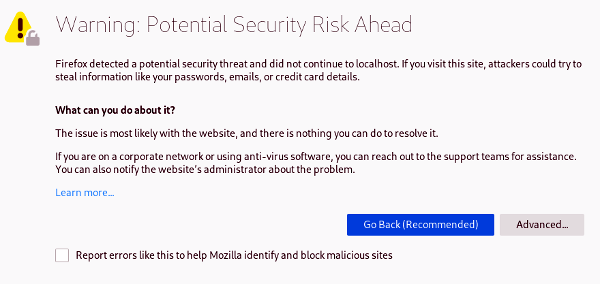

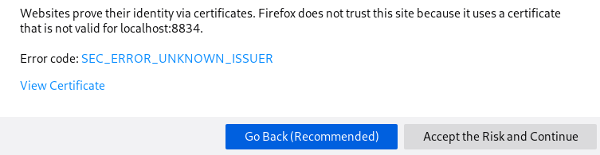

Ahora abriremos el navegador y la siguiente página en local por el puerto 8834 que es el que utiliza Nessus:

Por defecto nos saldrá este aviso:

le daremos a Advanced y pincharemos en aceptar los riesgos y continuar:

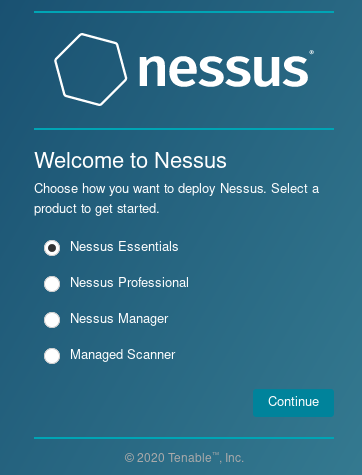

En la siguiente ventana nos pedirá que elijamos el tipo de producto. Si no queremos pagar elegiremos Nessus Essentials:

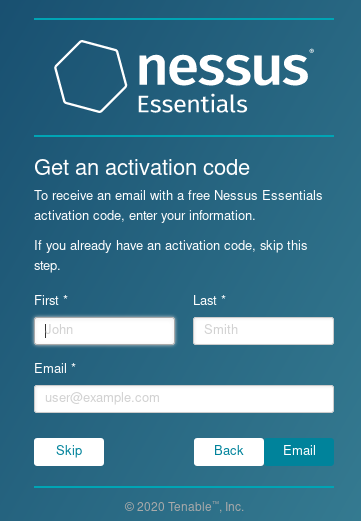

Ahora nos pedirá que nos registremos para obtener un código de activación:

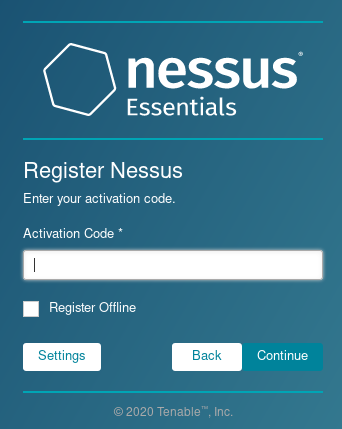

Pondremos el código que nos habrán enviado por email:

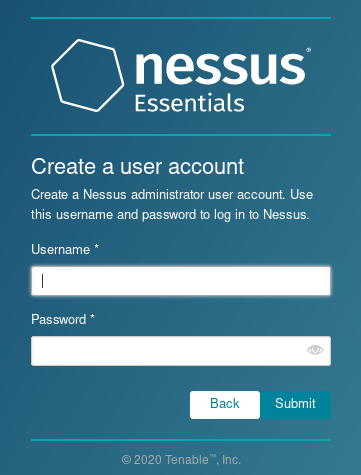

Creamos una cuenta:

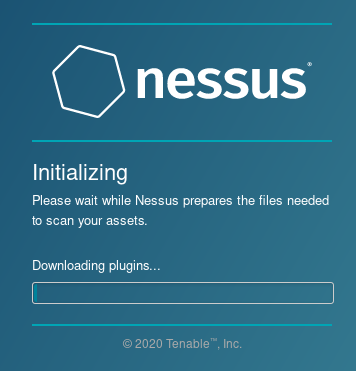

y empezará a inicializar el servicio. Este proceso durará bastante:

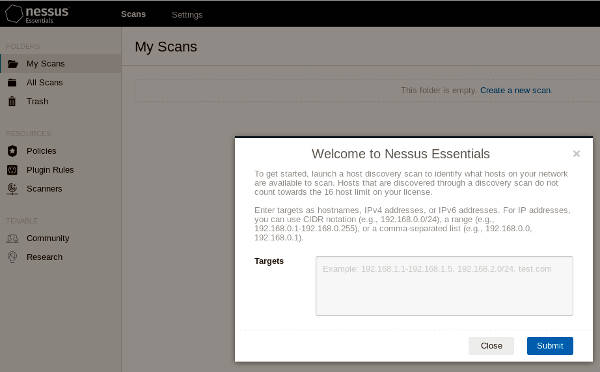

Una vez que termine nos encontraremos con la siguiente pantalla:

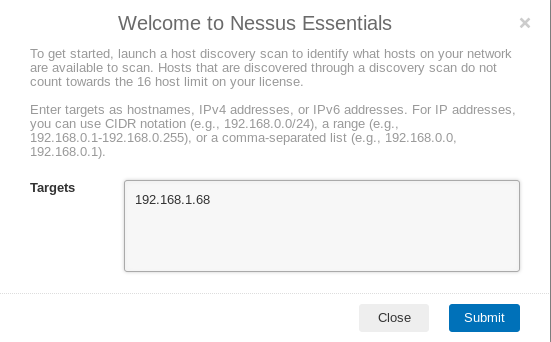

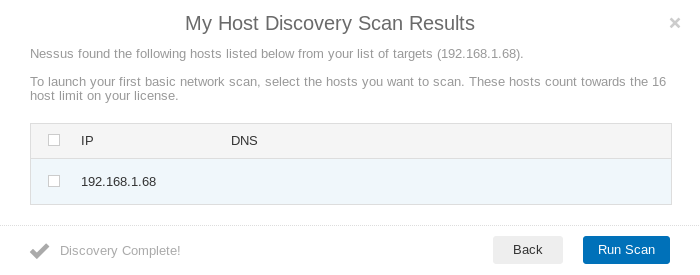

Donde nos pone Targets vamos a poner la IP de la máquina que queremos analizar. Lo vamos a hacer sobre la misma máquina Windows XP que usamos con OpenVas para comparar los resultados.

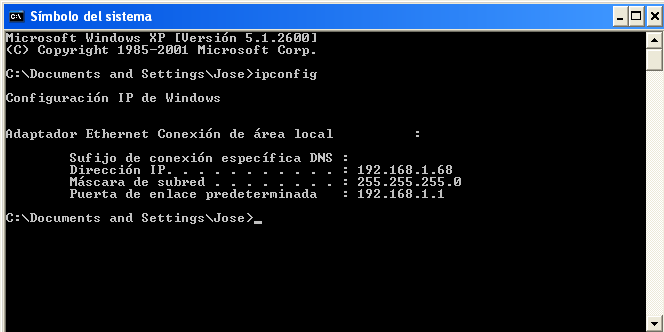

Esa máquina tiene la IP 192.168.1.68

De modo que esa será la IP que pongamos en el Target de Nessus:

Le damos a Submit y una vez que detecte el host:

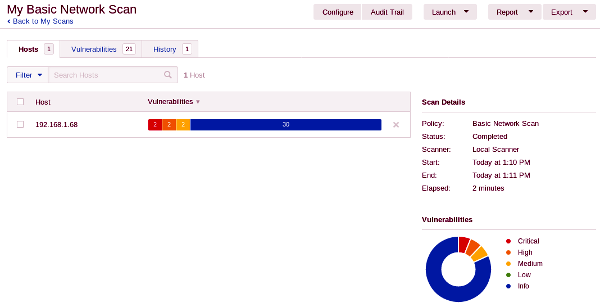

le damos a Run Scan y una vez que termine el escaneo nos mostrará la siguiente pantalla con los resultados:

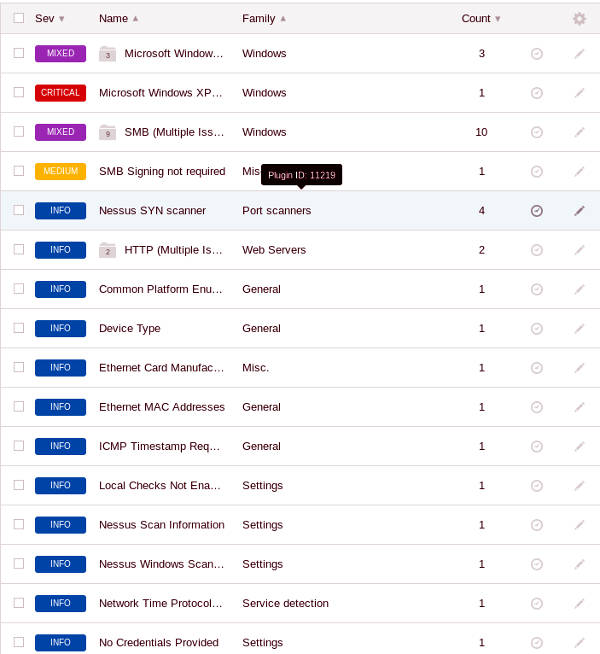

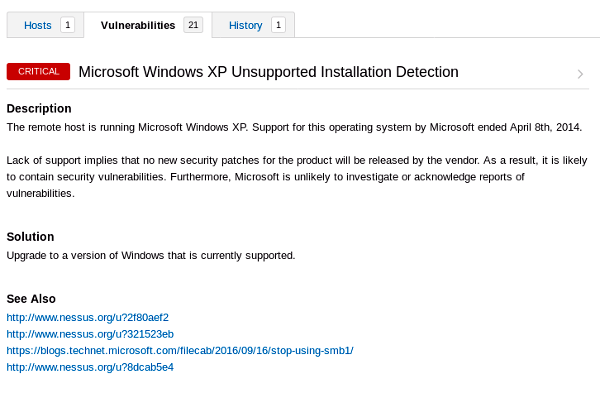

Si pinchamos en Vulnerabilidades nos mostrará el detalle del resultado por criticidad y el nombre de la vulnerabilidad encontrada:

Si pinchamos sobre alguna de ellas nos indicará una descripción completa de la vulnerabilidad así como la solución para solucionarla:

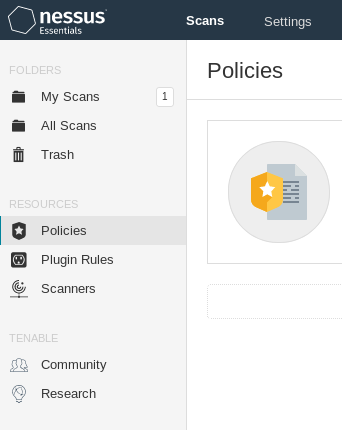

En la opción Policies podemos crear distintas políticas que nos permiten crear plantillas personalizadas que definen qué acciones se realizan durante una exploración. Una vez creados, se pueden seleccionar de la lista de plantillas de escaneo. Desde esa página puedes ver, crear, importar, descargar, editar y eliminar políticas:

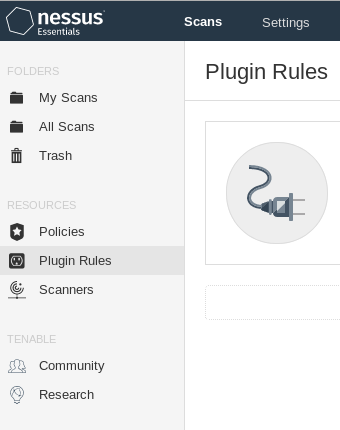

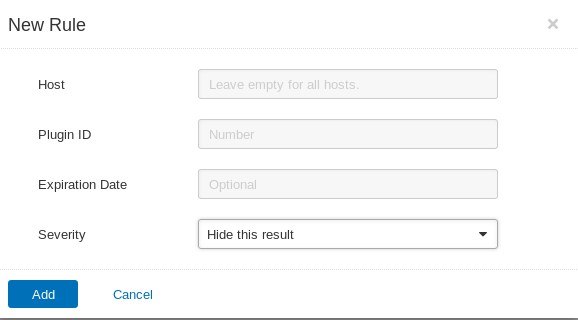

Dentro de la opción Plugin Rules puedes crear las reglas del complemento que te permiten ocultar o cambiar la gravedad de cualquier complemento dado. Además, las reglas pueden limitarse a un host específico o un marco de tiempo específico. Desde esa página puedes ver, crear, importar, descargar, editar y eliminar reglas:

Cuando terminemos de realizar un escaneo podemos guardar el informe desde la opción Export

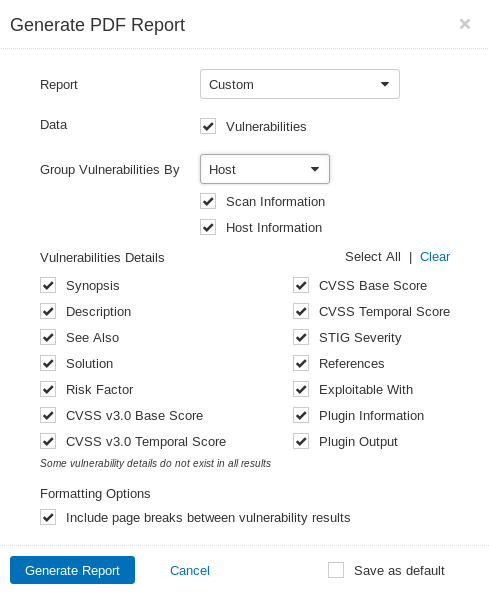

o guardar el reporte en formato PDF, HTML o CSV:

y elegir las opciones que queremos que contenga el informe:

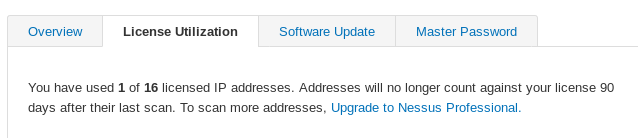

Cabe destacar que la versión gratuita de Nessus solo contiene una licencia para el escaneo de 16 Ips, aunque también es cierto que podemos volver a tener otras 16 creando una cuenta nueva: